Dragonfly attacca le aziende energetiche

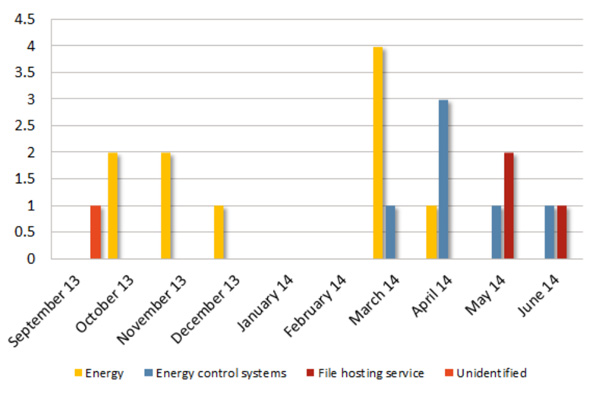

Si chiama operazione Dragonfly e prende il nome dal gruppo di hacker che stanno mettendo in serio pericolo le aziende da febbraio 2013.

Gli esperti di Symantec hanno scoperto che un’organizzazione criminale aveva puntato tutti i grandi colossi energetici mondiali, tra cui anche alcune compagnie italiane.

Queste aziende sono state oggetto di attacchi di phishing attraverso email inviate da indirizzo Gmail con allegato un file .pdf creato appositamente per creare danni al pc remoto con il codice di Oldrea, un pericoloso trojan che apriva le porte per un attacco successivo.

Come agisce Dragonfly?

Con Oldrea sul sistema remoto, c’è la possibilità di entrare in contatto con un server C&C con cui è possibile aggiornare il malware, cambiare payload e fare moltissime altre cose. Questo trojan Dragonfly ha anche utilizzato Karagany, un malware tipo Oldrea.

Anche attraverso azioni di watering fall, il codice malevolo ha infettato i sistemi delle vittime, compromettendo alcuni portali utilizzati dagli utenti, riuscendo così a trasferire su pc client il malware.

Cosa veniva rubato alle aziende?

In primo luogo credenziali di accesso ai sistemi informatici, file di setup per gli impianti di distribuzione energetica e informazioni facilmente riutilizzabili per altre azioni.

Chi si nasconde dietro Dragonfly?

Analizzando il codice malware, sono emersi alcuni dettagli importanti: la sua creazione è riconducibile al fuso orario di Mosca e le attività venivano condotte in giorni e orari lavorativi. Si ipotizza, perciò, che chi ha orchestrato Dragonfly possa essere stato incaricato da qualcuno in Russia.

Per ammissione di Symantec, le stesse modalità di Dragonfly assomigliano molto ad altre attività organizzate a danni di enti governativi. Forse simile allo spionaggio industriale? Ad ogni modo, le informazioni non sono ancora state utilizzate per azioni di sabotaggio. Secondo gli esperti di sicurezza, c’è il sospetto di trovarsi davanti a un’azione in uno scenario geopolitico molto complesso, in cui il comparto energetico è davvero strategico.

Motivazioni geopolitiche

Symantec ha condiviso le proprie informazioni con altri grandi capi della sicurezza mondiale, informando tutti i CERT (computer emergency response team). I nomi delle aziende coinvolte non sono stati diffusi, ma c’è un dato che riguarda l’Italia: l’8% degli attacchi di Dragonfly ha coinvolto aziende italiane impegnate nel campo energetico. Davanti a noi, Spagna, USA e Francia.

Ricordi del passato

Un’azione riconducibile a Dragonfly potrebbe essere Stuxnet. In quel caso l’obiettivo era il sabotaggio del programma nucleare iraniano.